Один из механизмов Active Directory (AD), с которым могут быть связаны всевозможные затруднения, это репликация. Репликация – критически важный процесс в работе одного или более доменов или контроллеров домена (DC), и не важно, находятся они на одном сайте или на разных. Неполадки с репликацией могут привести к проблемам с аутентификацией и доступом к сетевым ресурсам. Обновления объектов AD реплицируются на контроллеры домена, чтобы все разделы были синхронизированы. В крупных компаниях использование большого количества доменов и сайтов – обычное дело. Репликация должна происходить внутри локального сайта, так же как дополнительные сайты должны сохранять данные домена и леса между всеми DC.

В этой статье речь пойдет о методах выявления проблем с репликацией в AD. Кроме того, я покажу, как находить и устранять неисправности и работать с четырьмя наиболее распространенными ошибками репликации AD:

Вы также узнаете, как анализировать метаданные репликации с помощью таких инструментов, как AD Replication Status Tool, встроенная утилита командной строки RepAdmin. exe и Windows PowerShell.

Для всестороннего рассмотрения я буду использовать лес Contoso, который показан на рисунке. В таблице 1 перечислены роли, IP-адреса и настройки DNS-клиента для компьютеров данного леса.

.jpg) |

| Рисунок. Архитектура леса |

.jpg) |

Для обнаружения неполадок с репликацией AD запустите AD Replication Status Tool на рабочей станции администратора в корневом домене леса. Например, вы открываете этот инструмент из системы Win8Client, а затем нажимаете кнопку Refresh Replication Status для уверенности в четкой коммуникации со всеми контроллерами домена. В таблице Discovery Missing Domain Controllers на странице Configuration/Scope Settings инструмента можно увидеть два недостающих контроллера домена, как показано на экране 1.

.jpg) |

| Экран 1. Два недостающих контроллера домена |

В таблице Replication Status Collection Details вы можете проследить статус репликации контроллеров домена, которые никуда не пропадали, как показано на экране 2.

.jpg) |

| Экран 2. Статус репликации контроллеров домена |

Пройдя на страницу Replication Status Viewer, вы обнаружите некоторые ошибки в репликации. На экране 3 видно, что возникает немалое число ошибок репликации, возникающих в лесу Contoso. Из пяти контроллеров домена два не могут видеть другие DC, а это означает, что репликация не будет происходить на контроллерах домена, которые не видны. Таким образом, пользователи, подключающиеся к дочерним DC, не будут иметь доступ к самой последней информации, что может привести к проблемам.

.jpg) |

| Экран 3. Ошибки репликации, возникающие в лесу Contoso |

Поскольку ошибки репликации все же возникают, полезно задействовать утилиту командной строки RepAdmin. exe, которая помогает получить отчет о состоянии репликации по всему лесу. Чтобы создать файл, запустите следующую команду из Cmd. exe:

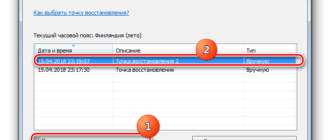

Проблема с двумя DC осталась, соответственно вы увидите два вхождения LDAP error 81 (Server Down) Win32 Err 58 на экране, когда будет выполняться команда. Мы разберемся с этими ошибками чуть позже. А теперь откройте ShowRepl. csv в Excel и выполните следующие шаги:

Таким же образом вы можете запустить средство RepAdmin. exe из PowerShell. Для этого сделайте следующее:

1. Перейдите к приглашению PowerShell и введите команду

2. В появившейся сетке выберите Add Criteria, затем Last Failure Status и нажмите Add.

3. Выберите подчеркнутое слово голубого цвета contains в фильтре и укажите does not equal.

4. Как показано на экране 4, введите 0 в поле, так, чтобы отфильтровывалось все со значением 0 (успех) и отображались только ошибки.

.jpg) |

| Экран 4. Задание фильтра |

Теперь, когда вы знаете, как проверять статус репликации и обнаруживать ошибки, давайте посмотрим, как выявлять и устранять четыре наиболее распространенные неисправности.

На экране 5 показаны результаты, свидетельствующие о том, что репликация перестала выполняться, поскольку возникла проблема с DC2: целевое основное имя неверно. Тем не менее, описание ошибки может указать ложный путь, поэтому приготовьтесь копать глубже.

Во-первых, следует определить, есть ли базовое подключение LDAP между системами. Для этого запустите следующую команду из DC2:

На экране 5 видно, что вы получаете сообщение об ошибке LDAP. Далее попробуйте инициировать репликацию AD с DC2 на DC1:

И на этот раз отображается та же ошибка с главным именем, как показано на экране 5. Если открыть окно Event Viewer на DC2, вы увидите событие с Event ID 4 (см. экран 6).

.jpg) |

| Экран 6. Сообщение о событии с Event ID 4 |

Выделенный текст в событии указывает на причину ошибки. Это означает, что пароль учетной записи компьютера DC1 отличается от пароля, который хранится в AD для DC1 в Центре распределения ключей – Key Distribution Center (KDC), который в данном случае запущен на DC2. Значит, следующая наша задача – определить, соответствует ли пароль учетной записи компьютера DC1 тому, что хранится на DC2. В командной строке на DC1 введите две команды:

Далее откройте файлы dc1objmeta1.txt и dc1objmeta2.txt, которые были созданы, и посмотрите на различия версий для dBCSPwd, UnicodePWD, NtPwdHistory, PwdLastSet и lmPwdHistory. В нашем случае файл dc1objmeta1.txt показывает версию 19, тогда как версия в файле dc1objmeta2.txt – 11. Таким образом, сравнивая эти два файла, мы видим, что DC2 содержит информацию о старом пароле для DC1. Операция Kerberos не удалась, потому что DC1 не смог расшифровать билет службы, представленный DC2.

KDC, запущенный на DC2, не может быть использован для Kerberos вместе с DC1, так как DC2 содержит информацию о старом пароле. Чтобы решить эту проблему, вы должны заставить DC2 использовать KDC на DC1, чтобы завершить репликацию. Для этого вам, в первую очередь, необходимо остановить службу KDC на DC2:

Теперь требуется начать репликацию корневого раздела Root:

Следующим вашим шагом будет запуск двух команд Repadmin /showobjmeta снова, чтобы убедиться в том, что версии совпадают. Если все хорошо, вы можете перезапустить службу KDC:

Обнаружение и устранение ошибки AD Replication Error 1908

Теперь, когда расширенная регистрация включена, запустите репликацию между DC – так все ошибки будут зарегистрированы. Этот шаг поможет запустить три команды для воспроизведения ошибок. Итак, во-первых, запустите следующую команду на DC1:

Результат, показанный на экране 7, говорит о том, что репликация не состоялась, потому что DC домена не может быть найден.

.jpg) |

| Экран 7. Репликация не состоялась, потому что DC домена не может быть найден |

Во-вторых, из DC1 попробуйте определить местоположение KDC в домене child. root. contoso. com с помощью команды:

Результаты на экране 7 свидетельствуют, что такого домена нет. В-третьих, поскольку вы не можете найти KDC, попытайтесь установить связь с любым DC в дочернем домене, используя команду:

В очередной раз результаты говорят о том, что нет такого домена, как показано на экране 7.

Теперь, когда вы воспроизвели все ошибки, просмотрите файл Netlogon. log, созданный в папке C:\Windows\debug. Откройте его в «Блокноте» и найдите запись, которая начинается с DSGetDcName function called. Обратите внимание, что записей с таким вызовом будет несколько. Вам нужно найти запись, имеющую те же параметры, что вы указали в команде Nltest (Dom:child и Flags:KDC). Запись, которую вы ищете, будет выглядеть так:

Вы должны просмотреть начальную запись, равно как и последующие, в этом потоке. В таблице 2 представлен пример потока 3372. Из этой таблицы следует, что поиск DNS записи KDC SRV в дочернем домене был неудачным. Ошибка 1355 указывает, что заданный домен либо не существует, либо к нему невозможно подключиться.

.jpg) |

Поскольку вы пытаетесь подключиться к Child. root. contoso. com, следующий ваш шаг – выполнить для него команду ping из DC1. Скорее всего, вы получите сообщение о том, что хост не найден. Информация из файла Netlogon. log и ping-тест указывают на возможные проблемы в делегировании DNS. Свои подозрения вы можете проверить, сделав тест делегирования DNS. Для этого выполните следующую команду на DC1:

На экране 8 показан пример файла Dnstest. txt. Как вы можете заметить, это проблема DNS. Считается, что IP-адрес 192.168.10.1 – адрес для DC1.

.jpg) |

| Экран 8. Пример файла Dnstest. txt |

Чтобы устранить проблему DNS, сделайте следующее:

1. На DC1 откройте консоль управления DNS.

2. Разверните Forward Lookup Zones, разверните root. contoso. com и выберите child.

3. Щелкните правой кнопкой мыши (как в родительской папке) на записи Name Server и выберите пункт Properties.

4. Выберите lamedc1.child. contoso. com и нажмите кнопку Remove.

5. Выберите Add, чтобы можно было добавить дочерний домен сервера DNS в настройки делегирования.

6. В окне Server fully qualified domain name (FQDN) введите правильный сервер childdc1.child. root. contoso. com.

7. В окне IP Addresses of this NS record введите правильный IP-адрес 192.168.10.11.

8. Дважды нажмите кнопку OK.

9. Выберите Yes в диалоговом окне, где спрашивается, хотите ли вы удалить связующую запись (glue record) lamedc1.child. contoso. com [192.168.10.1]. Glue record – это запись DNS для полномочного сервера доменных имен для делегированной зоны.

10. Используйте Nltest. exe для проверки, что вы можете найти KDC в дочернем домене. Примените опцию /force, чтобы кэш Netlogon не использовался:

11. Протестируйте репликацию AD из ChildDC1 на DC1 и DC2. Это можно сделать двумя способами. Один из них – выполнить команду

Другой подход заключается в использовании оснастки Active Directory Sites и Services консоли Microsoft Management Console (MMC), в этом случае правой кнопкой мыши щелкните DC и выберите Replicate Now, как показано на экране 9. Вам нужно это сделать для DC1, DC2 и TRDC1.

.jpg) |

| Экран 9. Использование оснастки Active Directory Sites и? Services |

После этого вы увидите диалоговое окно, как показано на экране 10. Не учитывайте его, нажмите OK. Я вкратце расскажу об этой ошибке.

.jpg) |

| Экран 10. Ошибка при репликации |

Когда все шаги выполнены, вернитесь к AD Replication Status Tool и обновите статус репликации на уровне леса. Ошибки 1908 больше быть не должно. Ошибка, которую вы видите, это ошибка 8606 (недостаточно атрибутов для создания объекта), как отмечалось на экране 10. Это следующая трудность, которую нужно преодолеть.

Устранение ошибки AD Replication Error 8606

Устаревший объект (lingering object) – это объект, который присутствует на DC, но был удален на одном или нескольких других DC. Ошибка репликации AD 8606 и ошибка 1988 в событиях Directory Service – хорошие индикаторы устаревших объектов. Важно учитывать, что можно успешно завершить репликацию AD и не регистрировать ошибку с DC, содержащего устаревшие объекты, поскольку репликация основана на изменениях. Если объекты не изменяются, то реплицировать их не нужно. По этой причине, выполняя очистку устаревших объектов, вы допускаете, что они есть у всех DC (а не только DCs logging errors).

Чтобы устранить проблему, в первую очередь убедитесь в наличии ошибки, выполнив следующую команду Repadmin на DC1:

Вы увидите сообщение об ошибке, как показано на экране 11. Кроме того, вы увидите событие с кодом в Event Viewer DC1 (см. экран 12). Обратите внимание, что событие с кодом 1988 только дает отчет о первом устаревшем объекте, который вам вдруг встретился. Обычно таких объектов много.

.jpg) |

| Экран 11. Ошибка из-за наличия устаревшего объекта |

.jpg) |

| Экран 12. Событие с кодом 1988 |

Вы должны скопировать три пункта из информации об ошибке 1988 в событиях: идентификатор globally unique identifier (GUID) устаревшего объекта, сервер-источник (source DC), а также уникальное, или различающееся, имя раздела – distinguished name (DN). Эта информация позволит определить, какой DC имеет данный объект.

Прежде всего, используйте GUID объекта (в данном случае 5ca6ebca-d34c-4f60-b79c-e8bd5af127d8) в следующей команде Repadmin, которая отправляет результаты в файл Objects. txt:

Если вы откроете файл Objects. txt, то увидите, что любой DC, который возвращает метаданные репликации для данного объекта, содержит один или более устаревших объектов. DC, не имеющие копии этого объекта, сообщают статус 8439 (уникальное имя distinguished name, указанное для этой операции репликации, недействительно).

Затем вам нужно, используя GUID объект Directory System Agent (DSA) DC1, идентифицировать все устаревшие объекты в разделе Root на DC2. DSA предоставляет доступ к физическому хранилищу информации каталога, находящейся на жестком диске. В AD DSA – часть процесса Local Security Authority. Для этого выполните команду:

В Showrepl. txt GUID объект DSA DC1 появляется вверху файла и выглядит следующим образом:

Ориентируясь на эту информацию, вы можете применить следующую команду, чтобы удостовериться в существовании устаревших объектов на DC2, сравнив его копию раздела Root с разделом Root DC1.

Далее вы можете просмотреть журнал регистрации событий Directory Service на DC2, чтобы узнать, есть ли еще какие-нибудь устаревшие объекты. Если да, то о каждом будет сообщаться в записи события 1946. Общее число устаревших объектов для проверенного раздела будет отмечено в записи события 1942.

Вы можете удалить устаревшие объекты несколькими способами. Предпочтительно использовать ReplDiag. exe. В качестве альтернативы вы можете выбрать RepAdmin. exe.

Используем ReplDiag. exe. С вашей рабочей станции администратора в корневом домене леса, а в нашем случае это Win8Client, вы должны выполнить следующие команды:

Первая команда удаляет объекты. Вторая команда служит для проверки успешного завершения репликации (иными словами, ошибка 8606 больше не регистрируется). Возвращая команды Repadmin /showobjmeta, вы можете убедиться в том, что объект был удален из всех, что объект был удален DC. Если у вас есть контроллер только для чтения read-only domain controller (RODC) и он содержал данный устаревший объект, вы заметите, что он все еще там находится. Дело в том, что текущая версия ReplDiag. exe не удаляет объекты из RODC. Для очистки RODC (в нашем случае, ChildDC2) выполните команду:

После этого просмотрите журнал событий Directory Service на ChildDC2 и найдите событие с кодом 1939. На экране 13 вы видите уведомление о том, что устаревшие объекты были удалены.

.jpg) |

| Экран 13. Сообщение об удалении устаревших объектов |

Используем RepAdmin. exe. Другой способ, позволяющий удалить устаревшие объекты – прибегнуть к помощи RepAdmin. exe. Сначала вы должны удалить устаревшие объекты главных контроллеров домена (reference DC) с помощью кода, который видите в листинге 1. После этого необходимо удалить устаревшие объекты из всех остальных контроллеров домена (устаревшие объекты могут быть показаны или на них могут обнаружиться ссылки на нескольких контроллерах домена, поэтому убедитесь, что вы удалили их все). Необходимые для этой цели команды приведены в листинге 2.

Как видите, использовать ReplDiag. exe гораздо проще, чем RepAdmin. exe, поскольку вводить команд вам придется намного меньше. Ведь чем больше команд, тем больше шансов сделать опечатку, пропустить команду или допустить ошибку в командной строке.

Устранение ошибки AD Replication Error 8453

Предыдущие ошибки репликации AD были связаны с невозможностью найти другие контроллеры домена. Ошибка репликации AD с кодом состояния 8453 возникает, когда контроллер домена видит другие DC, но не может установить с ними связи репликации.

Например, предположим, что ChildDC2 (RODC) в дочернем домене не уведомляет о себе как о сервере глобального каталога – Global Catalog (GC). Для получения статуса ChildDC2 запустите следующие команды на ChildDC2:

Данная команда отправляет результаты Repl. txt. Если вы откроете этот текстовый файл, то увидите вверху следующее:

Если вы внимательно посмотрите на раздел Inbound Neighbors, то увидите, что раздел DC=treeroot, DC=fabrikam, DC=com отсутствует, потому что он не реплицируется. Взгляните на кнопку файла – вы увидите ошибку:

Эта ошибка означает, что ChildDC2 не может добавить связь репликации (replication link) для раздела Treeroot. Как показано на экране 14, данная ошибка также записывается в журнал регистрации событий Directory Services на ChildDC2 как событие с кодом 1926.

.jpg) |

| Экран 14. Отсутствие связи репликации |

Здесь вам нужно проверить, нет ли проблем, связанных с безопасностью. Для этого используйте DCDiag. exe:

На экране 15 показан фрагмент вывода DCDiag. exe.

.jpg) |

| Экран 15. Фрагмент вывода DCDiag. exe |

Как видите, вы получаете ошибку 8453, потому что группа безопасности Enterprise Read-Only Domain Controllers не имеет разрешения Replicating Directory Changes.

Чтобы решить проблему, вам нужно добавить отсутствующую запись контроля доступа – missing access control entry (ACE) в раздел Treeroot. В этом вам помогут следующие шаги:

1. На TRDC1 откройте оснастку ADSI Edit.

2. Правой кнопкой мыши щелкните DC=treeroot, DC=fabrikam, DC=com и выберите Properties.

3. Выберите вкладку Security.

4. Посмотрите разрешения на этот раздел. Отметьте, что нет записей для группы безопасности Enterprise Read-Only Domain Controllers.

6. В окне Enter the object names to select наберите ROOT\Enterprise Read-Only Domain Controllers.

7. Нажмите кнопку Check Names, затем выберите OK, если указатель объектов (object picker) разрешает имя.

8. В диалоговом окне Permissions для Enterprise Read-Only Domain Controllers снимите флажки Allow для следующих разрешений

*Read domain password & lockout policies («Чтение политики блокировки и пароля домена»)

*Read Other domain parameters

9. Выберите флажок Allow для разрешения Replicating Directory Changes, как показано на экране 16. Нажмите OK.

10. Вручную запустите Knowledge Consistency Checker (KCC), чтобы немедленно сделать перерасчет топологии входящей репликации на ChildDC2, выполнив команду

.jpg) |

| Экран 16. Включение разрешения Replicating Directory Change |

Данная команда заставляет KCC на каждом целевом сервере DC незамедлительно делать перерасчет топологии входящей репликации, добавляя снова раздел Treeroot.

Состояние репликации критически важно

Репликация во всех отношениях в лесу AD имеет решающее значение. Следует регулярно проводить ее диагностику, чтобы изменения были видны всем контроллерам домена, иначе могут возникать различные проблемы, в том числе связанные с аутентификацией. Проблемы репликации нельзя обнаружить сразу. Поэтому если вы пренебрегаете мониторингом репликации (в крайнем случае, периодически делайте проверку), то рискуете столкнуться с трудностями в самый неподходящий момент. Моей задачей было показать вам, как проверять статус репликации, обнаруживать ошибки и в то же время как справиться с четырьмя типичными проблемами репликации AD.

Листинг 1. Команды для удаления устаревших объектов из Reference DC

Листинг 2. Команды для удаления устаревших объектов из остальных DC

Как убрать ошибку «Удалённому рабочему столу не удалось найти компьютер»

Способ 1: Проверка правильности ввода имени компьютера

Нередко причина рассматриваемой проблемы до банального проста: неверно указано имя целевой машины, к которой нужно подключиться по RDP. Проверьте правильность ввода требуемого значения и исправьте его, если обнаружите ошибки.

Способ 2: Использование IP-адреса

В некоторых случаях из-за особенностей конкретной версии Windows подключение по RDP может не распознавать DNS-имя целевой машины. Для решения этой проблемы стоит попробовать соединение по IP-адресу – введите его вместо имени клиента.

Способ 3: Устранение проблем связи с сервером

Также можно столкнуться с ситуацией, когда рассматриваемая ошибка возникает по причине сбоев связи с используемым сервером. Проверить наличие таковых можно с помощью утилиты nslookup, запускаемой из «Командной строки».

nslookup *адрес сервера*

Сохраните изменения и проверьте работоспособность подключения, теперь оно должно функционировать нормально.

Способ 4: Настройка брандмауэра

Мешать установке соединения могут и слишком строгие настройки системного или стороннего брандмауэра, в котором RDP-подключения могут быть вообще запрещены. Проблема может встречаться как на клиенте, так и на хосте, и для её решения воспользуйтесь руководствами далее, в которых детально рассмотрены все нюансы процедуры конфигурирования системного файервола.

Внесистемные брандмауэры, идущие в комплекте с антивирусами, обычно нельзя настроить на пропуск RDP-соединения, поэтому в диагностических целях можете приостановить работу защитного ПО и проверить, не пропал ли сбой.

Способ 5: Использование альтернативного клиента

Иногда причина проблемы может заключаться во встроенном в систему средстве использования RDP. К счастью, для Windows существует несколько аналогов от сторонних производителей, например, Remote Desktop Manager.

Альтернативные клиенты могут помочь в устранении рассматриваемой проблемы, однако стоит иметь в виду, что они не панацея.

Мы рады, что смогли помочь Вам в решении проблемы.

Помимо этой статьи, на сайте еще 11817 инструкций.

Добавьте сайт Lumpics. ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Исправьте ошибки Windows Hello при создании ПИН-кода в Windows 10

Исправить ошибку ПИН Windows 10

Непосредственно перед тем, как мы начнем углубляться в коды ошибок, вы должны сделать несколько вещей, которые могут решить большинство проблем. Сюда входит попытка создания PIN-кода снова, вход/выход из системы и перезагрузка устройства.

1] Выйти, а затем войти снова

Вот список кодов ошибок, которые могут быть решены простым выходом из системы и повторным входом с той же учетной записью. Эти коды ошибок являются временными.

2] Отсоедините устройство от Azure AD и снова присоединитесь

Ниже приведен список кодов ошибок Windows 10 PIN с объяснением проблемы, с которой он сталкивается. Поскольку это проблема Azure AD, решение аналогично приведенному выше для всех кодов ошибок.

0x801C03ED: Для этого есть несколько причин. Это может быть из-за

0x801C03EA: Это происходит, когда серверу не удается авторизовать пользователя или устройство. Попросите ИТ-администратора проверить, является ли токен, выданный сервером AD, действительным, и у пользователя есть разрешение на регистрацию ключей Windows Hello для бизнеса.

0x80090005: Сообщение об ошибке «NTE_BAD_DATA» означает, что существует проблема с сертификатом, и вам необходимо отсоединить устройство от Azure AD и снова присоединиться.

0x80090011: в сообщении об ошибке будет сказано: «Контейнер или ключ не найден». Обязательно присоединитесь и присоединитесь к Azure AD.

0x8009000F: в сообщении об ошибке будет сказано: «Контейнер или ключ уже существует». Отсоединитесь и присоединитесь к устройству из Azure AD.

0x801C044D: Когда устройство пытается присоединиться к AD, код авторизации также должен содержать идентификатор устройства. Он действует как идентификатор. Если этого не хватает, вам нужно отсоединить устройство от Azure AD и снова присоединиться

3] Проблемы с TPM в Windows 10 Ошибка PIN

0x80090029: Ошибка возникает, когда на компьютере не завершена настройка TPM.

0x80090035: Это происходит, когда деловая политика организации делает TPM обязательным. Однако, когда на устройстве нет TPM, единственным вариантом является снятие ограничения для TPM и присоединение к AD.

4] Проблемы с конфигурацией

0x801C0016: Конфигурация поставщика федерации пуста. Зайдите сюда и убедитесь, что файл не пустой.

0x801C0017: домен поставщика федерации пуст. Перейдите сюда и убедитесь, что элемент FPDOMAINNAME не пуст.

0x801C0018: URL-адрес конфигурации клиента поставщика федерации пуст. Перейдите сюда и убедитесь, что элемент clientconfig содержит действительный URL-адрес.

5] Другие ошибки PIN 10 в Windows 10

0x801C044D: невозможно получить токен пользователя

Сначала выйдите, а затем войдите снова. После этого проверьте сеть и учетные данные.

0x801C000F: операция прошла успешно, но устройство требует перезагрузки

Просто перезагрузите устройство и попробуйте снова установить Windows Hello.

x801C0003: пользователь не авторизован для регистрации

Проверьте, есть ли у пользователя разрешение на установку Windows Hello для бизнеса. Если нет, то разрешение должно быть предоставлено ИТ-администратором для завершения процесса.

0x8009002A NTE_NO_MEMORY

На компьютере недостаточно памяти. Закройте все большие программы, а затем снова запустите программу установки.

0x80090036: пользователь отменил интерактивное диалоговое окно

Вы должны попробовать процесс установки снова.

0x8009002d: Что-то пошло не так, пропустите сейчас и повторите попытку через некоторое время.

Узнайте, как устранить ошибку PIN 10 для Windows 10 0x8009002d

6] Обратитесь в службу поддержки Microsoft для Windows 10 Pin Error

При этом существует несколько ошибок, которые можно устранить, обратившись в службу поддержки Microsoft. Вот список:

Мы надеемся, что это руководство от Microsoft, для устранения неполадок с ошибкой PIN 10 Windows 10 отвечает на все ваши запросы. Если на вашем экране есть другой код ошибки, поделитесь с нами в комментариях.

https://www. osp. ru/winitpro/2014/11/13043633

https://lumpics. ru/remote-desktop-can-t-find-the-computer/

https://techarks. ru/general/problemi/ispravte-oshibki-windows-hello-pri-sozdanii-pin-koda-v-windows-10/